|

네트워크 해킹과 보안 3판, 4판 양대일 홍성혁 한빛미디어 |

# 5장 목록화

01. 풋프린팅으로 알아낼 수 없는 것은 무엇인가?

- 관리자의 패스워드

- 신상정보는 알 수 없기 때문이다

* 풋프린팅으로 알아낼 수 있는 정보

- 관리자의 이름, 전화번호, 계정

- 침투하고자 하는 시스템의 사용자 계정

- 그 계정을 사용하는 사람의 이름과 전화 번호 등 (패스워드 찾기 위한)

- 게시판에 공지된 숨은 정보들

- 협력사와 계열사에 관한 정보

02. 다음 중 가장 일반적인 ping 툴이 사용하는 icmp 패킷은 무엇인가?

- Echo Request(Type 8)와 Echo Reply(Type 0) 패킷

* 스캔(네트워크를 통한 정보 수집)의 종류 중 하나인 ping

- 서버의 동작 여부를 알아보는 가장 기본적인 스캔, 네트워크와 시스템의 정상 작동 여부 확인하는 툴

- ICMP 스캔 (icmp 를 사용해 공격 대상의 시스템 활성화 여부를 알아봄)

03. 다음 중 스텔스 스캔이 아닌 것은 무엇인가?

- UDP 스캔

* 스텔스 스캔

= 공격 대상 포트 활성화 여부 확인, 대상 시스템에 로그가 남지 않음, 공격 대상을 속이고 자신의 위치를 숨김

- XMAS 스캔, TCP Half Open 스캔, TCP FIN 스캔, TCP NULL 스캔

04. 다음 중 스캔 방법에 대한 설명이 잘못된 것은 무엇인가?

- UDP 스캔은 TCP 스캔보다 빠르며 , 신뢰도가 높다.

*

- TCP Open 스캔은 세션을 성립시키면서 포트의 활성화를 확인한다

- XMAS 스캔은 패킷의 모든 플래그를 넣어서 보내는 스텔스 스캔이다

- ACK 패킷을 이용한 스캔 방법은 응답 패킷의 TTL 값과 윈도우 크기를 이용한 것이다

05. 다음 중 가장 빠른 스캔 방법은 무엇인가?

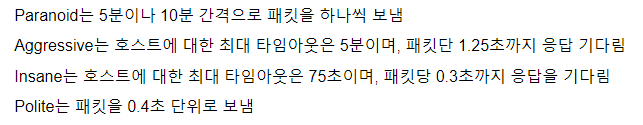

- Insane

06. 배너 그래빙에 사용하는 클라이언트 프로그램은 무엇인가?

- snmp

* 배너 그리빙

= 상대의 운영체제를 확인하는 가장 기본적인 공격 방법

= 로그인하면 나타나는 안내문과 비슷한 것을 확인

- ftp smtp snmp 클라이언트 프로그램으로 배너 그래빙할 수 있음

07. 배너 그래빙에 사용하지 않은 포트는무엇인가?

- 130

* 배너 그래빙에 사용하는 포트 : 21 , 25 , 110 , 143

08. SNMP는 어떤 프로토콜에서 발전한 것인가?

- SGMP

* SNMP : 심플 네트워크 매니지먼트 프로토콜

= 네트워크 관리와 모니터링을 위한 프로토콜

- UDP 사용

09. SNMP 버전 3에서 새로 추가한 기능은 무엇인가?

- 인증

10. 관리 대상인 에이전트의 구성 요소가 아닌 것은 무엇인가?

- PDU

* SNMP의 구성 요소 = 관리 시스템 + 관리대상 (에이전트) - PDU 프로토콜 데이터 유닛 타입이 일치해야

* 관리 대상 에이전트의 구성요소

- SNMP : 전송 프로토콜

- MIB : 관리할 개체 집합

- SMI : 관리 방법

11. MIB에 포함되는 개체가 아닌 것은 무엇인가?

- Account

* MIB (management information base_ 에 포함되는 개체

- SNMP, System, Interface, AT, IP, ICMP, TCP, UDP, EGP, Transmission

12 SNMP 버전 1에서는 어떤 조건이 맞아야 정보를 읽을 수 있는가?

- 커뮤니티 이름이 일치해야 한다.

* SNMP 버전 1의 경우

- 누구라도 SNMP의 MIB 정보를 볼 수 있다는 취약점

- 커뮤니티만 일치하면 모든 정보를 볼 수 있음

- 패킷이 udp 로 전송되어 연결의 신뢰도가 낮고 데이터가 암호화되지 않은 평문으로 전송되어 스니핑이 가능함

- 그래서 전송하는 정보에 대한 암호화와 해시 기능을 추가하는 버전2가 등장했지만 여전히 인증 기능은 없음

13. IP가 100.100.100.100인 서버의 FTP 서비스에 대해 텔넷을 이용하여 그래빙을 하는 명령을 적으시오.

telnet 100.100.100.100 21

- 21번은 ftp 사용하는 포트 번호를 적으면 된다.

14. 목록화란 무엇인지 설명하시오.

얻어낸 정보를 잘 정리하는 것

15. 사회 공학(Social Engineering)이란 무엇인지 설명하시오.

신문이나 게시판등을 통해 공격자의 정보를 모아 해킹하는 방법, 기술적인 방법이 아닌 사람들 간의 기본적인 신뢰를 기반으로 사람을 속여 비밀 정보를 획득하는 기법

16. Chain Rule이란 무엇인지 설명하시오.

쇠사슬을 양쪽 끝에서 잡아 당기면 가장 약한 부분부터 끊어진다. 즉 쇠사슬의 전체 강도는 가장 강한 부분이 아닌 가장 약한 부분에서 정해진다

- 보안에서 가장 약한 부분이 있으면 그 부분이 보안의 강도라는 것이다.

17. SMTP는 어떤 곳에 사용하는 프로토콜인지 설명하시오.

- 메일 전송 프로토콜

* 7 응용 계층 : FTP, Telnet, SMTP, DNS, TFTP, HTTP, POP3 & IMAP, RPC, NetBIOS, SNMP

18. 스텔스 스캔에는 어떠한 것들이 있는지 설명하시오.

TCP Halp open, FIN scan, XMAS scan, NULL scan

19. firewalk의 원리를 설명하시오.

방화벽으로 예측되는 시스템보다 1이 큰 TTL 값으로 여러 포트에 패킷을 보낸 뒤 돌아오는 여부를 확인하여 필터링 규측을 추측한다.

1. 방화벽이 탐지되면 방화벽까지의 TTL보다 1만큼 더 큰 TTL 값을 생성하여 보낸다.

2. 방화벽이 패킷을 차단할 경우, 아무 패킷도 돌아오지 않는다.

3. 방화벽이 패킷을 그대로 보내면 패킷은 다음 라우터에서 사라지고 라우터는 traceroute 과정처럼 ICMP Time Exceeded 메시지(Type 11)를 보낸다.

4. 공격자는 ICMP Time Exceeded 메시지 여부를 받은 포트에 대해 열린 포트임을 추측할 수 있다.

20. 배너 그래빙에서 얻을 수 있는 정보에는 어떤 것들이 있는지 설명하시오.

운영체제, 서버의 종류, 서비스 데몬의 종류와 버전, 서비스 데몬의 정상 작동 여부 등

'[ Computer Science ] > Computer Network' 카테고리의 다른 글

| [컴퓨터 네트워크] 네트워크 해킹과 보안 연습문제 3-4장 (0) | 2024.04.29 |

|---|---|

| [컴퓨터 네트워크] 네트워크 해킹과 보안 연습문제 1-2장 (0) | 2024.04.29 |

| [컴퓨터네트워크] 네트워크 개론 1장 (0) | 2024.04.29 |

| [컴퓨터 네트워크] 네트워크 개론 연습문제 1~7장 (3) | 2023.10.30 |

| [컴퓨터 네트워크] 데이터통신과 네트워크의 이해 (0) | 2023.10.30 |

| [컴퓨터 네트워크] 모두의 네트워크 연습문제 1장~9장 (1) | 2023.10.30 |

| [운영체제] 혼자 공부하는 컴퓨터구조 + 운영체제 연습문제 9장~12장 (0) | 2023.10.30 |